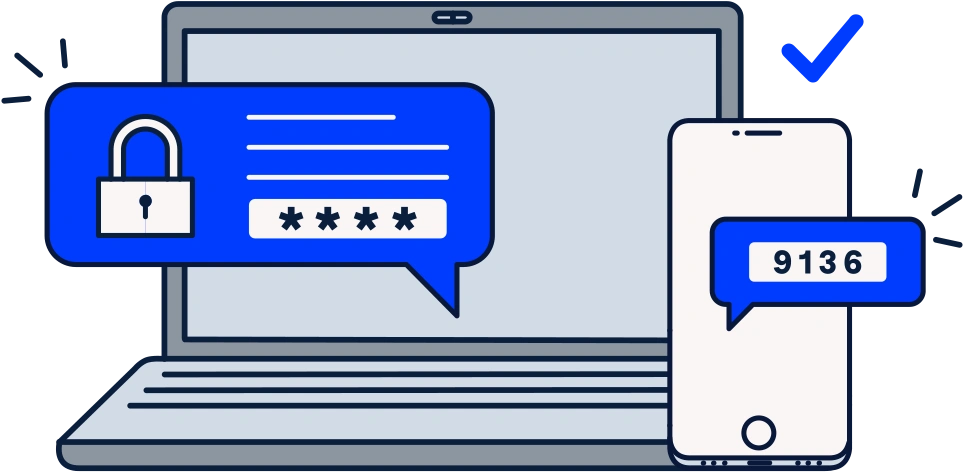

Tvåfaktorsautentisering innebär att din inloggning sker i två steg. Efter att ha fyllt i ditt användarnamn och lösenord måste du bevisa din identitet på ett annat sätt. Det kan till exempel ske med en kod från ett textmeddelande, en personlig fråga, ditt fingeravtryck eller en app. Med hjälp av tvåfaktorsautentisering hindrar du obehöriga hackare från att få tillgång till ditt konto. Tvåfaktorsautentisering kan även kallas tvåfaktorsverifiering eller förkortas 2FA från engelskans two-factor authentication eller MFA från multi-factor authentication.

Hur fungerar tvåfaktorsautentisering?

Vid inloggning till ett konto bekräftas användarens identitet traditionellt med användarnamn och lösenord. Dessa kan vara lätta att klura ut och därför ger inte användarnamnet och lösenordet ett tillräckligt skydd mot onlinebrottslingar. Användarnamnet är ofta personens e‑post och är därför inte svårt att gissa. Många användare brukar även ha samma lösenord till flera konton. Du ska inte återanvända ett lösenord eftersom en brottsling då lätt kan komma åt flera av dina konton samtidigt.

För att undvika att svaga inloggningskoder knäcks har flera tjänster tagit i bruk tvåstegsautentisering. I många fall är tvåstegsautentisering inte en standardinställning, utan användaren aktiverar tjänsten manuellt från kontots inställningar. Därefter frågas önskad typ av tvåstegsverifiering vid varje ny inloggning eller ny enhet. För maximalt skydd rekommenderar vi att du aktiverar tvåfaktorsautentisering på så många användarkonton som möjligt. Metoderna för tvåfaktorsautentisering kan i stora drag delas in i tre kategorier:

Något som du vet, till exempel en PIN-kod eller en personlig fråga.

Något som du har, till exempel en telefon eller ett kreditkort.

Något som du är, till exempel biometriska mönster eller ett fingeravtryck.

Varför ska jag ha tvåstegsautentisering?

En ständig ökning av onlinebrottslighet är ett faktum och därför måste du se till att ingen annan än just du kan logga in på dina användarkonton. Termen tvåfaktorsautentisering kan låta komplicerad och för att förtydliga dess innebörd listar vi fyra nyttor av tvåstegsautentiseringen:

Förhindra kontoövertaganden. Om en onlinebrottsling lyckas bryta sig in på ditt konto kan hen stjäla dina personliga uppgifter, till exempel bankkoder, och använda dem för att köpa eller sälja något online.

Förhindra identitetsstöld. I samband med kontoövertagning kan du även bli utsatt för identitetsstöld. Följderna kan bli allvarliga och dyra om du inte får hjälp i tid.

Förhindra bedrägeri i ditt namn. Om en brottsling kommer åt ditt konto på till exempel sociala medier kan hen utnyttja det för att sprida falska meddelanden i ditt namn. Som exempel kan bedragaren ta över ditt Instagram konto och försöka sälja bitcoins till dina följare.

Ta hand om dina konton. Genom att aktivera tvåstegsautentisering tvingas du att fundera noggrannare på din onlinesäkerhet. Många använder samma lösenord till flera konton och för att eliminera denna säkerhetsrisk är tvåstegsautentisering ett effektivt sätt att öka medvetenhet om sekretess på nätet.

Olika typer av tvåfaktorsautentisering

Baserat på de tre ovannämnda kategorierna listar vi olika typer av tvåfaktorsautentisering.

Personlig fråga. I samband med inloggningen ber enheten dig svara på någon personlig fråga som bara du kan veta svaret på.

Engångslösenord eller bekräftelsenummer. Du får en PIN-kod via SMS med en ny kod som bekräftar din identitet varje gång du loggar in.

Face-ID. Enheten måste läsa av ditt ansikte för att vara säker på att det är du som loggar in.

Fingeravtryck. Eftersom allas fingeravtryck är olika skannar du ditt finger för att komma in. Moderna smartphones stöder denna inloggningsmetod och kan avläsa ditt fingeravtryck via mobilens skärm.

Röstigenkänning. Inloggningen kräver att enheten känner igen din röst innan du får tillgång till kontot. Var uppmärksam eftersom röstigenkänning kan förfalskas med förinspelade snuttar av den riktiga användarens röst.

QR-kod. För att logga in måste du avläsa en QR-kod med en app eller med din enhet.

Autentiseringsapp. Till exempel banker brukar använda en skild autentiseringsapp för att kunna logga in.

Skyddsnyckel eller token. Fysiska enheter, till exempel USB-, NFE- eller Bluetooth-enheter, som bekräftar din identitet.

Hur kan hackare kringgå tvåfaktorsautentisering?

Även om 2FA förstärker skyddet av onlinekonton och gör det svårare för brottslingar att hacka sig in på dem finns det fortfarande sätt att kringgå tvåfaktorsautentisering.

Social engineering

Social engineering, även kallat social manipulation, innebär att en cyberkriminell person försöker lura eller övertyga en användare att uppge sekretessbelagd information för att kunna ta över kontot. Onlinebrottslingarna utnyttjar alltså en av de svagaste länkarna i cybersäkerheten: offren själva. En vanlig typ av social engineering är nätfiske där bland annat e‑post används för att lura människor eller infektera deras enheter med malware.

För att kringgå tvåfaktorsautentisering kan en onlinebrottsling påstå sig vara en trovärdig och auktoritär person eller organisation. På så sätt försöker brottslingen få offret att uppge nyckeln för tvåfaktorsautentisering. Om bedragaren redan har fått tag på offrets användarnamn och lösenord kan hen bryta sig in på kontot med hjälp av 2FA-nyckeln.

Brute force

Inom cybersäkerhet innebär så kallade brute force ‑attacker upprepade försök att logga in på ett konto. Försöken görs ofta med hjälp av någon typ av programvara som försöker gissa ett kontolösenord. Med svagt lösenord och ingen gräns för hur många gånger en användare kan ange felaktigt lösenord kommer en onlinebrottsling förr eller senare in på kontot. Ju längre och mer komplicerat lösenord, desto längre tid tar det att knäcka det med brute force.

Samma princip gäller för 2FA-koder. Om koden är kort, bara fyra till sex siffror, kan den knäckas med brute force. För att förhindra detta brukar koden vara aktiv endast under en kort tid eller så begränsas autentiseringen av endast ett fåtal misslyckade försök.

Token

Många typer av tvåfaktorsautentisering ger den nyckel, eller token, som används för autentisering i samband med inloggningen. I vissa fall finns det ändå en lista över tokens som utsetts i förväg. Bedragaren måste då veta vilken token som ska användas för att kunna kringgå tvåfaktorsautentisering. Hen måste även få tag på offrets användarnamn och lösenord.

Malware

Cyberkriminella kan använda sig av malware för att kringgå tvåfaktorsautentisering och få tillgång till offrets konton. Till exempel en del avancerade Android-banktrojaner verkar vara legitima bankappar, men i verkligheten lurar de offret att själv autentisera åtkomst år brottslingen. Liknande skada kan även orsakas av malware i till exempel tjänster för kryptovalutor.

Ändra offrets säkerhetsinställningar

Ett engångslösenord eller ett bekräftelsenummer skickas ofta till användarens mobiltelefon i samband med tvåfaktorsautentisering. Om en onlinebrottsling lyckas ändra på offrets säkerhetsinställningar kan hen kringgå detta steg i autentiseringen. En hackare kan till exempel ändra på telefonnumret som bekräftelsekoden skickas till och få den skickad till sin egen telefon istället för den riktiga kontoinnehavarens telefon.

)